第1回 ゼロトラストはなぜ必要になったのか?「なぜ」がわかると「何が必要か」がわかる!

企業がDXの実施を模索し、インフラのクラウドシフトが急速に進む現代、情報セキュリティはさらに重要な課題となっています。

このセキュリティの考え方として浮かび上がるキーワードが 「ゼロトラスト」 です。

「ゼロトラスト? それぐらい知っているよ。

"全てを疑う" っていうセキュリティの考え方でしょ」

と、いまや 『ゼロトラスト』 の理念は当たり前のように広く浸透しており、ゼロトラストに対応したシステム作りを……と日々奔走している方も多くいらっしゃるかと思います。

ただ、時間が経ち、目前の業務に集中すると、そもそもの目的が薄らいでしまうもの。

そこで、今一度目的に立ち返り、「なぜゼロトラストの考え方が必要になったか=Why ゼロトラスト」 について整理していきたいと思います。

【今さら聞けない ゼロトラストことはじめ】の第一回である今回は、ゼロトラストが必要となるに至った社会の変化と、ゼロトラストの主な構成要素、そしてゼロトラストの実現方法「SASE」の一部である「SSE」についてご説明します。

目次[非表示]

境界型防御とゼロトラスト

これまで:境界型防御

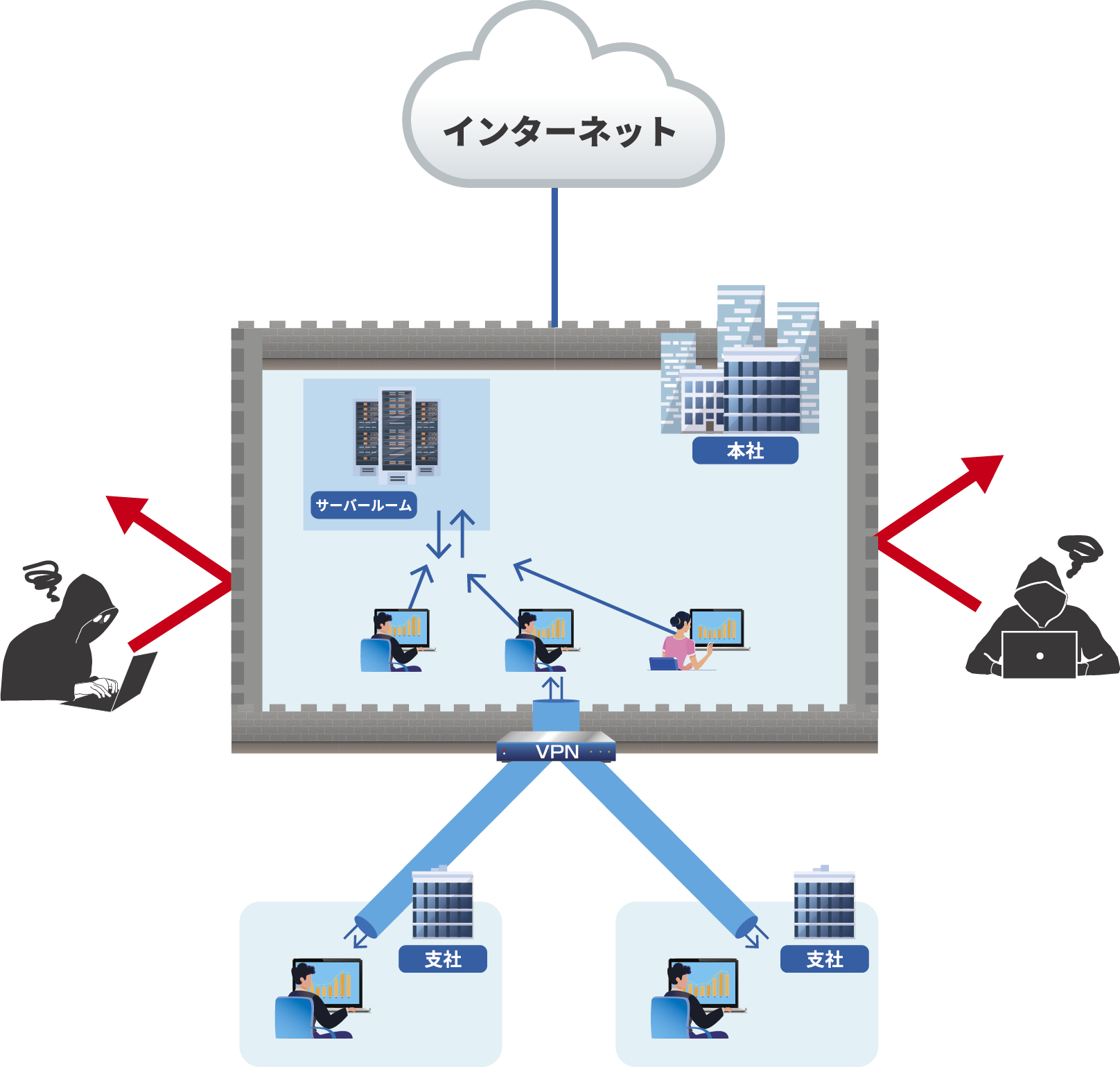

これまでのITセキュリティの考え方は、「社内のネットワーク内は安全、社外のネットワークは危険」という前提に基づいていました。

これを「境界型防御」と呼びます。

境界型防御とは

境界型防御は、企業のネットワークを「城」に見立て、その周囲に「城壁」を設けることで、不正アクセスを防ぐセキュリティの考え方です。

社内ネットワークと社外ネットワークの間に明確な境界を設け、その境界を越える通信を厳しくチェックすることで、社内の情報を保護していました。

なぜ境界型防御が有効だったか?

境界型防御が有効だった理由は、企業が守るべき情報資産とそれを取り扱うユーザや端末が信用できる境界内にあったためです。

つまり、社員は全員出社して業務し、社員がアクセスするデータ、業務サーバ・アプリケーションは企業内のサーバールームや契約しているデータセンターに存在していることが前提の環境でした。

このような環境は、「境界型防御」のセキュリティの考え方に適した構成でした。

現在:社会の変化に伴いセキュリティの考え方も変化

しかし、現在では、この境界型防御だけでは十分なセキュリティを確保することが難しくなってきました。

その理由は、社会の変化とともにITの利用形態が大きく変わったためです。つまり、クラウドの活用やリモートワークなどの一般化が境界型防御での対応を難しくしているのです。

クラウドサービスの普及と、テレワークの一般化

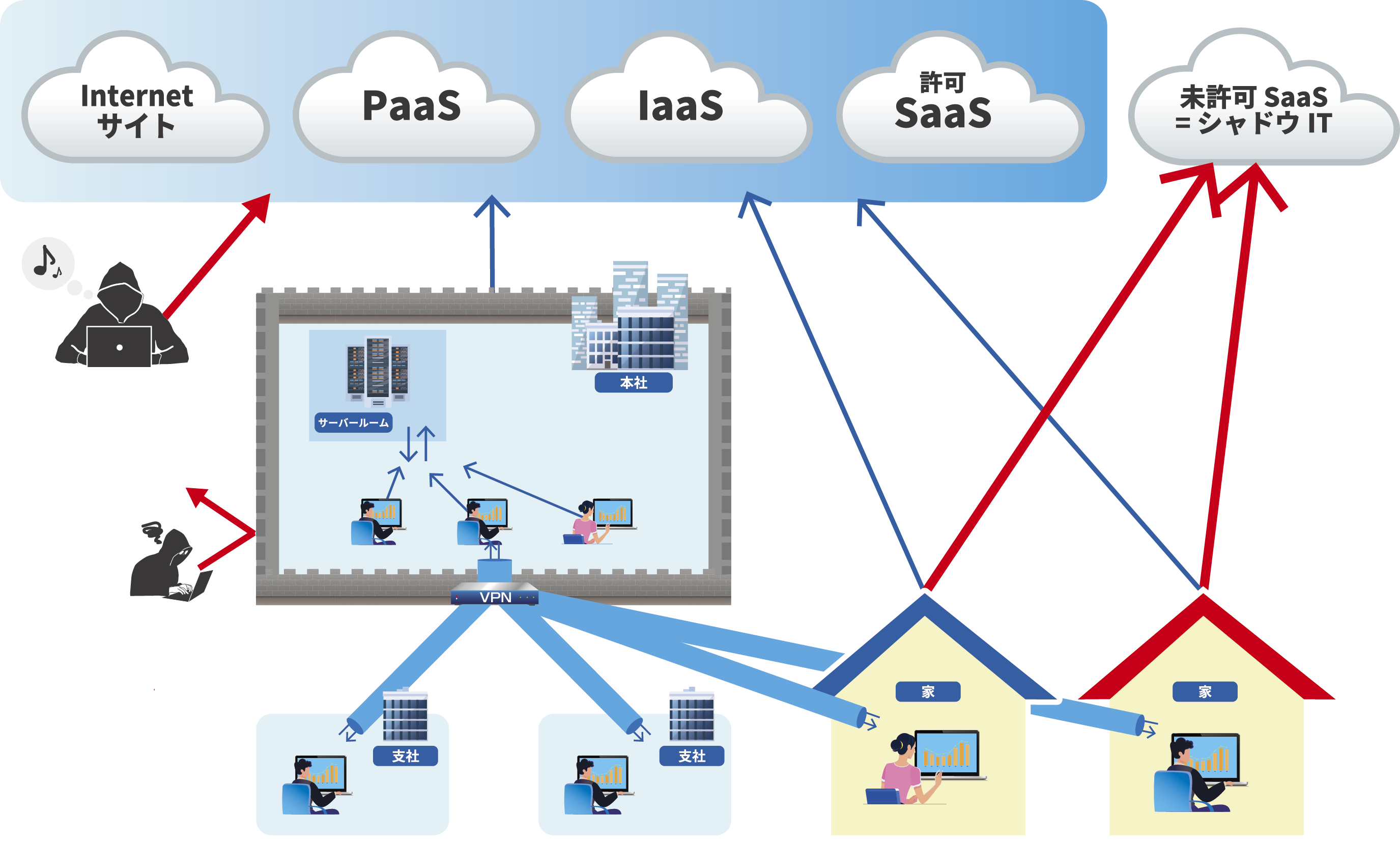

SaaSやIaaSなどのクラウドサービスの普及により、企業の情報システムは社内だけでなくクラウドにも広がり、社内と社外の境界が曖昧になってきました。

さらに、世界的な新型コロナウイルス感染症流行の後押しもあり、在宅勤務などのテレワークが推奨され、社員も企業の外で働くことが当たり前の世の中になりました。

このような環境では、Internet、クラウドサービスに企業の外の社員が、ダイレクトにアクセスできるようになりました。

このような通信は、境界型防御ではすることができません。管理境界型防御では守りきれない情報/IT資産などが増えてきたのです。

攻撃者からすると「攻撃しやすい環境」になってきたとも言えます。

さらに、昨今のランサムウェアに代表されるマルウェアの攻撃手口は巧妙になっており、境界を防御するFWやUTM、アンチウィルスソフトをもすり抜けて感染させる事例があることが報告されています。

今までの境界型防御の考え方では「境界を超える際にチェック」の考え方に基づいているため、一度チェックをすりぬけてしまったマルウェアの動きを検知・制限・対処することが難しく、被害を食い止めることができません。

そのため、これまでの「社内ネットワークだから安全」という境界型防御ではなく、

全て信用しないことを前提に「常に・全てを検証する」

というゼロトラストの考え方でセキュリティを見直す必要が出てきたのです。

ゼロトラストの考え方にシフトすれば、「あなたは誰で」「どのような端末を用いて」「どこから」「どのデータにアクセスし」「どのように利用しようとしているのか」などの要素を常に検証されるのです。

このようなチェックにより、セキュリティが強化され、多様なアクセスに対しても堅牢な防御が可能です。また働き方の多様性と利便性を手に入れることができるのです。

ゼロトラストを実現するための要素

さて、これでゼロトラストが必要になってきた経緯はお分かりいただけたでしょうか。

では、次に出てくる疑問は、

「ゼロトラストが必要なことはわかったけど、

じゃあどういう形でゼロトラストを実現すればいいの?」

かと思います。

ゼロトラストは「概念」であり、具体的な実現方法が定められたものではありません。

各企業が自社の状況に合わせて最適なセキュリティ対策を考える必要があるので直面する問題です。

そこで、次はゼロトラストを実現するための主要な要素について、いくつかご紹介させていただきます。

IdP(Identity Provider)

ゼロトラストにおいても、認証は重要な要素です。

IdP(Identity Provider)は、ユーザの認証情報を一元管理し、クラウドサービスなどへのアクセス時に提供するシステムです。

多数のクラウドサービスの利用があたりまえとなった今、IdPとSP(クラウドサービス)間が連携する「SAML認証」により実現できるシングルサインオン(SSO)の利用や、多要素認証での認証強化も重要なポイントです。

EDR(Endpoint Detection and Response)

EDR (Endpoint Detection and Response)は、エンドポイントセキュリティを担う仕組みで、デバイスの挙動を監視することによりマルウェアなどの脅威を検知し、対処するセキュリティソリューションです。

※エンドポイント:PCやスマートフォン、サーバーなどのデバイス

従来のアンチウィルスソフトでは、マルウェアの侵入を阻止することが難しくなっています。

そのため、EDRは侵入されることを前提とし、「調査・隔離・修復」などの「事後対策」も行うことで、被害を最小限に抑えることを目指しています。現代の複雑なセキュリティ脅威に対抗するため不可欠なツールです。

MDM(Mobile Device Management)

MDM(Mobile Device Management)とは、企業などで社員に支給するスマートフォンやタブレットなどのモバイルデバイスのシステム設定などを統合的・効率的に管理するためのソリューションのことです。

デバイスのネットワーク設定やアプリのインストール、OS/アプリのアップデートや、リモートでのロック・データ消去などの紛失時対応などの機能があります。

多様なデバイスの管理の煩雑さや、リモートワークなどでのノートPCの紛失などのリスク増加も、MDMで一元管理することにより、情報漏えいなどのリスクを低減させることができます。

SSE(Security Service Edge)

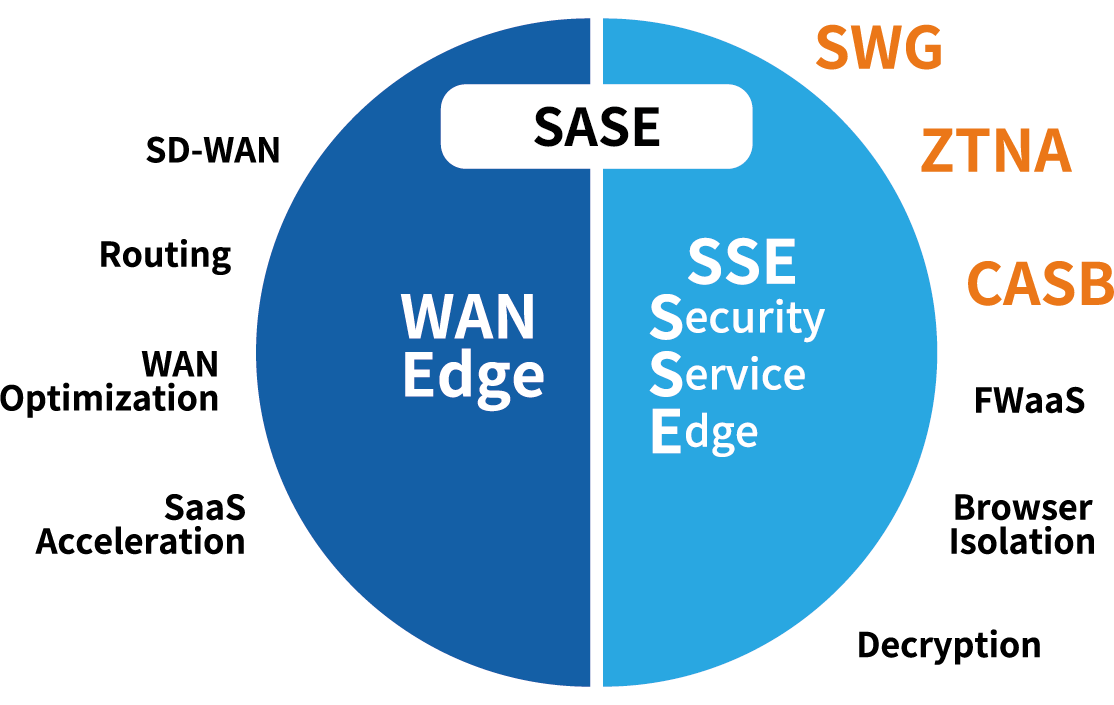

SSE(Security Service Edge)は、ゼロトラストネットワークを実現するフレームワークであるSASE(Secure Access Service Edge)のうちの、セキュリティサービス部分に当たります。

SSEについては、次の章で詳しく取り上げます。

ゼロトラストのフレームワーク「SASE」とそのセキュリティ部分「SSE」

SASE(Secure Access Service Edge)の要素

ゼロトラスト環境実現のための参考になるのが、Gartner社が提唱しているSASE(Secure Access Service Edge)です。

SASEとは、Gartner社が2019年に公開した「The Future of Network Security Is in the Cloud」で発表されたフレームワークで、ネットワークとセキュリティを一体として、クラウドで包括的に提供する考え方のことです。

SASEは、大きく分けて以下の二点で構成されています。

- SSE(Security Service Edge):SASEのセキュリティ機能

- WAN Edge:SASEのネットワーク機能(負荷対策など)

今回は、セキュリティ部分のSSEに焦点を当ててご紹介します。

SSE(Security Service Edge)の要素

SSEに該当するソリューションとしては、例えば以下が挙げられます。

- SWG (Secure Web Gateway)

- ZTNA (Zero Trust Network Access)

- CASB (Cloud Access Security Broker)

- FWaaS (Firewall-as-a-Service)

- Browser Isolation

- Decryption

その中でもSSEの中核となるのが、「SWG」、「ZTNA」、「CASB」です。

SWG(Secure Web Gateway)

SWGとは、WEB通信の可視化やアプリケーション制御を行うことで、インターネットサイトやSaaSサービスなど、 "外部" への安全な接続方法を提供するサービスのことです。

これまでオンプレミス環境のUTMで実現していた各種セキュリティ機能を、クラウドで提供することが可能です。

社外にいる社員がインターネットに直接アクセスしてしまうケースを考えてみましょう。

従来のFirewall/UTMではこの通信をチェックすることができませんが、社内社外を問わずすべての通信がクラウド上にあるSWGを通るようにすることで、どこで/どんな環境で仕事をしていても一律で同じセキュリティを守れるようになります。

また、オンプレミス環境の物理機器は、性能の限界がありましたが、クラウドサービスの利用においてはその制限から解放されるという利点もあります。

たとえば、SSL通信をチェックできる「SSLインスペクション」は多くのUTMも備えている機能ですが、機器に大きな負担がかかります。

パフォーマンスへの影響を懸念してこの機能の利用を諦めていた方も、クラウドサービスであれば機能を利用することが現実的になります。

ZTNA(Zero Trust Network Access)

ZTNAとは、通信のたびに認証を実施し、"プライベート環境(内部)"への安全なアクセスを担保するクラウドサービスです。

ユーザー目線で見ると、ZTNAはVPNと同じく、外部からのリモートアクセスを実現するサービスです。

ではどこが異なるのでしょうか?

それは、"アクセス制御" の考え方です。

VPNは、ユーザが一度認証され接続が確立されると、ユーザは企業ネットワーク内のリソースに自由なアクセス権が与えられます。

一方、ZTNAでは社内のアプリケーションやデータにアクセスする前に、常に認証と認可が発生します。企業ネットワーク内のリソースにアクセスする権限を常に最小限に抑えることで、よりセキュリティが向上します。

CASB (Cloud Access Security Broker)

CASBとは、社員のSaaS利用を「監視」および「可視化」し、指定されたセキュリティ基準に基づいて制御する機能を提供するクラウドサービスです。

メインとなるCASBの監視機能では、シャドーIT(組織による把握や管理が及んでいないもの)が利用されていないか、SaaSの利用にあたって、機密データを大量にダウンロードするなどの不審な行動が無いか、などの情報を得ることができます。

また、CASBの可視化機能では、複数部署で別々に同じような機能のSaaSが使われていることなどを確認することで、サービスの一本化を図るなどのコスト削減などにも活用できる製品もあります。

まとめ

近年、犯罪などの情報がやり取りされるダークウェブにおいて、ランサムウェアでの攻撃手法が販売されています(RaaS:Ransomware as a Service)。

これにより、攻撃者は任意の場所へ以前よりも簡単に攻撃を仕掛けることが可能になり、ランサムウェア攻撃を行うハードルが低くなっているのです。

そして、ランサムウェアによる攻撃が行いやすくなっているということは、ランサムウェアの被害を受けやすくなっていることに繋がります。

その対策として、ゼロトラストに基づいたセキュリティ対策への取り組みは、果たすべき重要な課題であると言えるでしょう。

今回は、なぜゼロトラストが必要なのかを振り返り、ゼロトラストの実現に向けた要素・考え方などをご紹介しました。

本ブログが、ゼロトラストの実現の一助となりましたら幸いです。

次回は「脱VPN」をテーマにした記事を予定しています。

ぜひそちらもご覧いただけますと幸いです。

最後までお読みいただきありがとうございました。

次回のブログはこちら!

第2回 ランサムウェア感染の最大の原因はVPN機器?脱VPNへの転換を考える【今さら聞けない ゼロトラストことはじめ】 | デジタルテクノロジー株式会社